Deep et dark Web, quand le rare côtoie le pire

Module RÉSEAUX opérateurs, téléphonie et InternetIl se dit qu'’il n'y a que 10 % des informations, sites, documents et médias, qui sont accessibles par un moteur classique, Google ou autre. Le reste, 90 %, se trouvent dans les couches profondes du "deep" et du "dark" web. Auxquels on accède par des moyens détournés…

A la louche on dira que le "deep web" est une sorte de gros marché où l'on peut trouver de tout et surtout ce que l'on ne trouve pas ailleurs, des bases de données, des documents réservés à une population privée, des produits avec les clés pour les installer, etc. Alors que le "dark", qui porte bien son nom, est le recueil de tout ce que les êtres humains sont capables de produire : des drogues, des fichiers volés en vente libre et toutes sortes de produits interdits, jusqu'à des organes vivants pour des candidats aux transplantations.

Si l'on veut, à nos risques et périls, naviguer dans ces strates glauques, on ne pourra pas utiliser notre navigateur habituel, ni notre moteur de recherche favori, car les sites hébergés ne sont pas indexés.

On se servira, par exemple, du navigateur TOR et des moteurs spécialisés qui recensent les sites deep et dark : The Hidden Web, TorLinks, Not Evil ou Candle, par exemple.

Attention cependant, la garantie de préservation de notre identité par TOR n’est pas certaine et des organismes compétents et bien équipés, sauront la retrouver, de même que notre adresse IP. Le mieux est alors de passer par un VPN.

C'est dans ce monde que nous vous convions. Pour un spécialiste de la sécurité, c'est une mine d'or, où il va trouver les techniques d’attaques les plus pertinentes, les forums les mieux informés, histoire de pouvoir ensuite nous en protéger. Comme la peur n'éloigne pas le danger, les entreprises doivent disposer d'une telle compétence interne. C''est ce que nous faisons… parfois en nous bouchant le nez !

Ouvrons les portes de la recherche TI

Module STRATÉGIES et technologies du TILes laboratoires du monde entier, spécialisés dans les technologies du TI, travaillent d’arrache-pied avec des motivations variées, la course à la suprématie un...

Les datacenters dans le désert ou la banquise

Module ARCHITECTURES du système d’information et technologies du datacenterSi vous avez quelques liquidités de disponibles, jetez un coup d’œil sur les opportunités qui nous viennent des déserts et territoires glacés. Pourquoi ? Parce ...

Programmer les "mains dans les poches"

Module Architectures applicatives et développement d’APPLICATIONSIl fallait s’y attendre. Après le "no coding" et le "low coding", puis l’assistance proprement dite au codage, qui reste quand même relativement technique, voil...

L’état de l’art de la vision par ordinateur

Module STRATÉGIES et technologies du TILa vision par ordinateur remonte à la fin des années 60, à la même époque que les premiers modèles d’IA. Elle a fait depuis des progrès fulgurants, au point de ...

Pleins feux sur ces inventeurs qui ont façonné le TI moderne.

Module STRATÉGIES et technologies du TIConnaissez-vous François Gernelle, Alan Emtage, Dan Bricklin Douglas Engelbart, Jean Morlet ou Robert Cailliau. Autant de personnages qui ont eu une influence d...

La robotique, où en est-on ?

Module ARCHITECTURES du système d’information et technologies du datacenterOn a toujours la même image, celle des usines qui emploient des robots dans les chaînes de montage et sans lesquels il n’y aurait pas d’industrie manufacturièr...

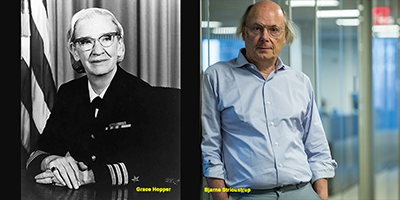

Grace Hopper et Bjarne Stroustrup, une même flamme à 30 ans d’intervalle

Module Architectures applicatives et développement d’APPLICATIONSGrace Hopper et Bjarne Stroustrup ont chacun à leur manière, profondément marqué le monde du développement. Grace Hopper, vice-amiral de la Navy américaine, a ...

Le tsunami des architectures applicatives

Module Architectures applicatives et développement d’APPLICATIONSDepuis, nous avons vu se succéder un grand nombre d’architectures, servies par des frameworks et API de qualité :MVC ("Modèle Vue Controller", EDA (événements),...

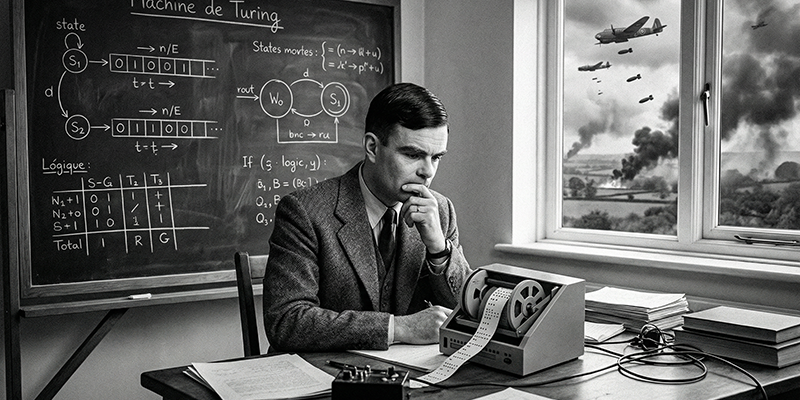

La machine de Turing, une référence théorique

Module STRATÉGIES et technologies du TICe modèle est resté une référence de nos jours quand on veut qualifier la faisabilité d’un programme ou d’un algorithme. On dit qu’il est ou n’est pas compatibl...

Pour nos abonnés

- Suivez LeMarson en direct

- Accédez à des centaines de dossiers et d'articles

- Visionnez des dizaines d'heures de formations vidéos

- Téléchargez le Livre des tendances de l'année